Als de organisatie heeft gekozen voor het implementeren van een PAM-tool is het van belang dat de juiste keuze wordt gemaakt. Er is een verscheidenheid aan functies die onder de noemer ‘PAM’ worden geschaard. Het hangt van de af te dekken risico’s af welke functies daarvoor het meeste bijdragen.

Vaak is het voldoende om een beperkt aantal functies in te voeren om het risico tot een acceptabel niveau te reduceren.

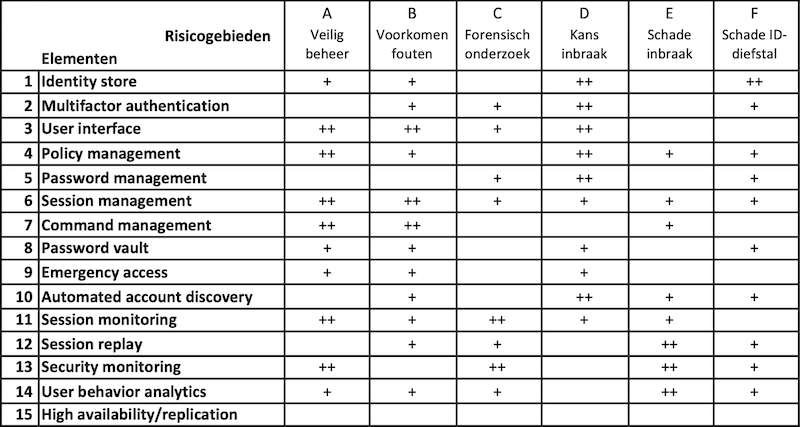

Risicogebieden en elementen

In onderstaande tabel zijn de risico’s gekoppeld aan de NIST-elementen, welk PAM-element ondersteunt bij de aangegeven reden. Met +jes is aangegeven in hoeverre een element bijdraagt aan het beperken van de risico’s in de aangegeven gebieden. Dit is een uitgangspunt welke verder uitgewerkt dient te worden op basis van uw eigen analyse, zoals beschreven in het document PAM Checklist.

Risicogebieden voor PAM

- Veilig regelen van beheer Het kunnen toesnijden van de rechten van de externe en interne beheerders op door hen uit te voeren taken en het kunnen inzien van hun activiteiten om de kwaliteit van hun werk te kunnen waarborgen of verbeteren.

- Voorkomen van fouten en vergissingen Voorkomen dat beheerders per ongeluk met hoge rechten incidenten veroorzaken.

- Forensisch onderzoek na calamiteiten Het kunnen analyseren van een calamiteit, het traceren van de oorzaak en het analyseren van de oplossingsacties.

- Beperken kans op digitale inbraak Voorkomen dat een ID-diefstal of inbraakpoging slaagt.

- Beperken van schade na digitale inbraak Beperken van de mogelijke schade als gevolg van een geslaagde digitale inbraak.

- Beperken van schade na identiteitsdiefstal Voorkomen dat na ID-diefstal van een beheerdersaccount de dief (te veel) schade kan berokkenen.

Elementen

De elementen zijn gebaseerd op de indeling zoals het NIST deze heeft opgesteld:

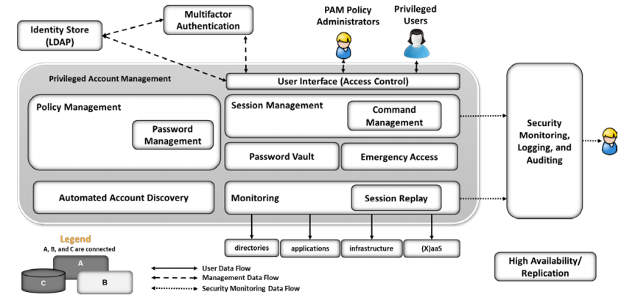

De ononderbroken lijnen geven de stroom van gebruikersgegevens weer tussen geprivilegieerde gebruikers en systemen. De onderbroken lijn zijn de beheergegevensstroom tussen PAM-architectuurcomponenten. De stippellijnen geven de gegevensstroom (logboeken) van de beveiligingsmonitor weer.

- De Identity Store biedt een identiteitsadministratie specifiek voor de geprivilegieerde gebruikers van de organisatie.

- Multifactor Authentication maakt het mogelijk om het authenticatieniveau voor geprivilegieerde gebruikers te verbeteren

- De gebruikersinterface (User Interface) biedt login-authenticatie en een gebruiker-naar-PAM-systeem interactieve interface waarmee gebruikers werken om werksessies op te zetten of aan te vragen voor elk systeem dat ze beheren of openen om hun werkfuncties uit te voeren.

- Beleidsbeheer (Policy Management) bewaakt het toegangs- en controlebeleid van de onderneming voor geprivilegieerde gebruikers, zoals het beperken van sessies van geprivilegieerde gebruikers tot vier uur.

- Wachtwoordbeheer (Password Management) bewaakt het wachtwoordbeleid van het bedrijf.

- Sessiebeheer (Session Management) dwingt het toegangs- en controlebeleid binnen elke werksessie af, zoals het beperken van sessies tot SSH of RDP of het beperken van het toegestane gebruik van applicaties op het doelsysteem.

- Command Management beperkt de commando’s die een persoon kan gebruiken.

- De wachtwoordkluis (Password Vault) biedt veilige opslag van de huidige wachtwoorden voor elk geprivilegieerd account.

- Noodtoegang (Emergency Access) biedt toegang in onvoorspelbare of noodsituaties voor onverwachte gebruikers (geprivilegieerd of niet-geprivilegieerd).

- Geautomatiseerde accountherkenning (Automated Account Discovery) doorzoekt de infrastructuur naar het bestaan van geprivilegieerde accounts, zoals domeinbeheerders of accounts die direct of indirect (door overname van privileges) een hoog autorisatieniveau hebben.

- Sessiebewaking (Monitoring) biedt een mechanisme om afwijkende activiteiten te identificeren, vast te leggen en te waarschuwen, evenals voor real-time training voor gebruik van geprivilegieerde accounts.

- Sessieherhaling (Session Replay) biedt de mogelijkheid om sessie achteraf opnieuw te bekijken. Dit kan voor trainingsdoeleinden, maar primair voor forensisch onderzoek.

- Beveiligingsmonitoring, logboekregistratie en auditing (Security Monitoring, Logging, and Auditing) biedt logboekopslag-, analyse- en waarschuwingscomponenten, in het algemeen beveiligingsinformatie- en gebeurtenisbeheer (SIEM) genoemd.

- Gebruiksanalyse (UBA - user behavior analytics) controleert de activiteit van geprivilegieerde gebruikers op activiteiten of acties die als onverwacht worden beschouwd of buiten een erkend activiteitenpatroon vallen.

- Hoge beschikbaarheid en replicatie (High Availability and Replication) verzekert de beschikbaarheid van de PAM-oplossing.

©Steven van der Linden, juni 2021