Het steeds meer digitaal werken en digitale transacties uitvoeren, de digitale transitie, is in een stroomversnelling geraakt door de Coronacrisis. Het lijkt erop dat we niet terug gaan naar hoe het was. Dat vraagt om een nieuwe en bredere blik op IT security.

De impact van de Coronacrisis

Terwijl we wachten op de verlossing door een Coronavaccin, is het werken op afstand voor iedereen die haar of zijn werk digitaal kan doen de norm. De vraag is of we na deze periode de draad van vroeger weer oppakken en de nieuw ontdekte digitale voorzieningen laten voor wat ze zijn. Zullen we weer vrolijk in de ochtend- en avondspits van en naar kantoor reizen en onze collega’s, klanten, leerlingen, studenten en patiënten, voor alles waarbij contact nodig is, weer lijfelijk willen ontmoeten?

Dat lijkt mij niet waarschijnlijk. Naast alle ellende voor de gezondheid, sociale omgang en de economie die de Coronacrisis met zich mee brengt, is een positief effect ervan dat we zullen beseffen dat onze technologie op een niveau is gekomen dat we door anders te werken tijd kunnen overhouden. Dat besef zal ertoe leiden dat we dat we voor een deel op afstand zullen blijven werken en steeds meer gebruik zullen gaan maken van de nieuwe mogelijkheden.

Beveiliging moet breder

Wat betekent dit voor de beveiliging van onze IT? Eén ding is duidelijk: het beschermen en inspecteren van organisatienetwerken is niet meer voldoende. Dat was het al een tijdje niet, maar toch zijn veel organisaties vast blijven houden aan IT security maatregelen als firewalls, monitoring en inspecteren van netwerkverkeer. Nu is het moment om die maatregelen te verbreden. We werken immers met een groeiende verscheidenheid aan cloud-diensten en naast een kantoorwerkplek, met steeds meer verschillende apparaten. De veiligheid daarvan vraagt om bredere maatregelen.

Zero-trust

Het is goed om te beseffen dat het bij veiligheid in de IT gaat om informatie en meer specifiek dat die beschikbaar is op het moment dat je het nodig hebt, niet toegankelijk kan worden waar en wanneer dat niet gewenst is en niet gewijzigd kan worden als dat niet gewenst is. We wisselen informatie uit via middelen als videoconferencing, email, appjes, webtransacties en slaan vaak op meerdere plaatsen tegelijk informatie op. Die komt dan terecht in databases, op file servers, in log files van de dienstenleverancier en bij de gebruikers op hun smartphones, computers, back-up schijven, enzovoort. De informatie die we gebruiken bevindt zich dus verspreid over vele locaties binnen én buiten het organisatienetwerk.

Al enkele jaren proberen IT-analisten en IT-leveranciers hun klanten ervan te overtuigen dat een meer holistische benadering van IT-security nodig is, die rekening houdt met moderne manieren waarop de ‘gewone’ gebruikers, de ontwikkelaars en de IT-beheerders werken met IT.

Een goed overzicht van op welke vlakken naar beveiliging gekeken moet worden is het zero-trust model van de marktanalist Forrester. Dit model zegt tevens dat beveiliging nooit gebaseerd mag zijn op aannames en altijd de vraag gesteld moet worden of een gekozen of bestaande beveiligingsmaatregel wel voldoende is. Ogenschijnlijk wordt daarmee beveiligen complexer en duurder, maar het tegendeel kan evengoed het geval zijn. Maar al te vaak worden te zware maatregelen genomen op basis van aannames. Een beproefde methode om dergelijke aannames te toetsen is een risicoanalyse, waarin de kans en gevolgen van zo’n aanname wordt afgewogen tegen de kosten van de tegenmaatregel.

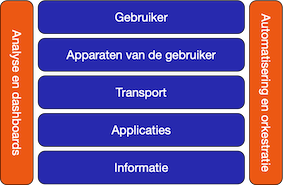

Het zero-trust model geeft aan dat de keten achtereenvolgens bestaat uit:

Bij elke onderdeel kunnen maatregelen genomen worden om de veiligheid te garanderen. De maatregelen kunnen organisatorisch of technisch van aard zijn. Organisatorische maatregelen zijn bijvoorbeeld afspraken vastgelegd in contracten, het toezicht daarop, en de inrichting van werkprocessen. Het kenmerk van moderne technische maatregelen is dat ze gebruik maken van tools die analyseren hoe de IT middelen worden gebruikt en dat werkprocessen zoveel mogelijk worden geautomatiseerd om menselijke fouten te voorkomen.

De analist Gartner voegt aan het zero-trust model iets belangrijks toe: kijk goed waar vertrouwen wél aanwezig is. Daar waar je vertrouwen hebt, bijvoorbeeld in je eigen medewerkers, in een cloud provider of de beveiliging van je smartphone, hoef je minder te beveiligen. Maar volgens zero-trust mag vertrouwen nooit gebaseerd zijn op aannames, altijd op concrete feiten.

Ook het bepalen van de mate van vertrouwen is onderdeel van de risicoanalyse.

Risicoanalyse

Het is al decennia gebruikelijk voor organisaties om risicoanalyses te doen, om na te gaan welke bedreigingen er zijn en af te wegen of daarvoor maatregelen genomen moeten worden. De maatregelen worden beoordeeld op kosten en haalbaarheid en ze moeten worden afgezet tegen de schade die een bedreiging kan veroorzaken en de waarschijnlijkheid dat die schade optreedt. Het is geen gemakkelijke klus, die, omdat bedreigingen veranderen, telkens weer herhaald moet worden, maar organisaties zijn al wel gewend dat te doen. Er zijn twee vragen van belang met het oog op de huidige tijd:

- Doen organisaties op de juiste vlakken een risicoanalyse? Bekijken ze wel de hele keten van het zero-trust model?

- Houden organisaties voldoende rekening met vertrouwen in mensen en leveranciers?

Werk maken van risicoanalyses voor de hele keten kan beveiliging een stuk duurder maken, maar het expliciet maken van vertrouwen in mensen en leveranciers kan beveiliging evenzo weer goedkoper maken.

Bedreigingen

Een goede risicoanalyse staat of valt met het goed in kaart brengen en houden van alle bedreigingen. Voor bedreigingen die te maken hebben met kwetsbaarheden in apparaten en applicaties is het zaak te volgen welke ‘patches’ er uit komen en die tijdig geïnstalleerd te krijgen. Het zijn vaak wel ernstige bedreigingen, omdat hackers daarmee controle kunnen krijgen over een apparaat of applicaties. In het algemeen worden deze kwetsbaarheden pas publiek bekend als er al een patch voor is. Dat komt mede doordat leveranciers grote geldbedragen uitloven als (ethical) hackers ze aanmelden. Verontrustend is wel dat tegenwoordig hacken ook handel is en er kwaadwillende organisaties zijn die geld bieden voor de kennis over een kwetsbaarheid die nog niet is gepubliceerd. Maar tot nu toe zijn de effecten daarvan nog niet heel groot. Een heel enkele keer is een leverancier te laat met een patch voor een ‘zero-day’ kwetsbaarheid, zoals ze worden genoemd als ze net ontdekt zijn. Dan moeten er noodmaatregelen worden getroffen.

Maar naast deze bedreigingen zijn er vele andere die te maken hebben met menselijk gedrag:

- Manipulatie via social media of phishing kan tot grote schade leiden.

- Het slordig omgaan met wachtwoorden kan veel ellende veroorzaken. . In feite is een gehackt account vaak het begin van erger, zoals ransomware, informatie stelen, etc. Het is een serieuze bedreiging voor iedereen, want we zijn allemaal mensen en gebruiken wachtwoorden niet zoals het zou moeten. Daarbij komt dat ‘vergeten wachtwoord’ procedures vaak niet waterdicht zijn.

- Het onzorgvuldig uitdelen van rechten is een probleem, omdat gebruikers daardoor bewust of onbewust veel schade kunnen aanrichten door informatie te lekken of door informatie te wijzigen. Meer dan helft van alle security incidenten bij organisaties valt in deze categorie! En komt dus niet door een aanval van buitenaf.

- Slordig omgaan met ‘unstructured data’, de losse documenten die we iedere dag gebruiken, is een serieus probleem. Het zetten van rechten doen we meestal op mappen met documenten en niet op de documenten zelf. Maar wie zegt dat de gebruikers gevoelige documenten altijd op de juiste plek bewaren?

- Een apparaat door een familielid laten gebruiken. Wat kan er dan allemaal gebeuren?

Dit is zomaar een greep uit de reeks van concrete bedreigingen, die er nu zijn. De bedreigingen veranderen ook steeds omdat de IT zich vernieuwt en er dus nieuwe mogelijkheden komen om bewust of onbewust informatie te lekken, te wijzigen of verminderd beschikbaar te maken. Het is zaak hier goed zicht op te houden.

Gebruikers, apparaten en informatie

Organisaties moeten breder te werk gaan met hun risicoanalyses en daarin het gedrag van mensen, het gebruik van hun apparaten en de informatie zelf betrekken.

De IT-markt heeft gelukkig niet stil gezeten en er is een goed aanbod van oplossingen die deze risico’s kunnen doen afnemen. De oplossingen bevinden zich op het terrein van Identity & Access Management (gebruikersaccounts en -rechten en toegangsbeveiliging), Endpoint security (apparaten), Data Management (grip krijgen op de informatie) en Data Governance (inzicht in welke informatie er is en waar deze staat). Het voert te ver om hier in detail in te gaan op wat deze oplossingen kunnen bieden, maar omdat de gebruiker hier centraal staat, hebben alle oplossingen in meer of mindere mate impact op de werkprocessen en vragen derhalve naast een technische realisatie ook om een goede organisatorische implementatie.

Waar moet u in investeren?

Marktanalist KuppingerCole geeft advies in deze vlog.

Capitar Security helpt

Bij Capitar Security willen we organisaties graag helpen met onderzoeken in hoeverre de security de hele keten omvat en meer specifiek met gebruikers, apparaten en informatie. We helpen met risicoanalyses, het toetsen en aanpassen van beleid, de selectie van de juiste tools en de organisatorische en technische implementatie van die tools.

© Peter Jurg, juni 2020